El Buró Federal de Investigación (FBI) de los Estados Unidos está emitiendo una advertencia de que los dispositivos de Barracuda Networks Email Security Gateway (ESG) que fueron actualizados para solucionar una vulnerabilidad crítica recientemente revelada siguen siendo susceptibles a posibles ataques de grupos de hackeo chinos sospechosos.

El FBI también ha calificado las correcciones como «ineficaces» y continúa observando intrusiones activas, considerando que todos los dispositivos Barracuda ESG afectados están comprometidos y vulnerables a este exploit.

Identificada como CVE-2023-2868 (con una puntuación CVSS de 9.8), se afirma que esta vulnerabilidad de día cero fue utilizada como arma tan temprano como octubre de 2022, más de siete meses antes de que se solucionara el agujero de seguridad. La actividad relacionada con China en este contexto está siendo rastreada por Mandiant, una empresa propiedad de Google, bajo el nombre UNC4841.

Esta vulnerabilidad de inyección remota de comandos afecta a las versiones 5.1.3.001 a 9.2.0.006 y permite la ejecución no autorizada de comandos del sistema con privilegios de administrador en el producto ESG.

En los ataques observados hasta el momento, una intrusión exitosa sirve como punto de entrada para desplegar múltiples tipos de malware, como SALTWATER, SEASIDE, SEASPY, SANDBAR, SEASPRAY, SKIPJACK, WHIRLPOOL y SUBMARINE (también conocido como DEPTHCHARGE). Estos permiten la ejecución de comandos arbitrarios y evasión de las medidas de seguridad.

«Los actores cibernéticos utilizaron esta vulnerabilidad para insertar cargas maliciosas en el dispositivo ESG con diversas capacidades que les permitieron mantener un acceso persistente, escanear correos electrónicos, recolectar credenciales y filtrar datos», declaró el FBI.

La firma de inteligencia de amenazas ha caracterizado a UNC4841 como un grupo agresivo y hábil, que demuestra sofisticación y se adapta rápidamente a su arsenal personalizado para utilizar mecanismos adicionales de persistencia y mantener su presencia en objetivos de alta prioridad.

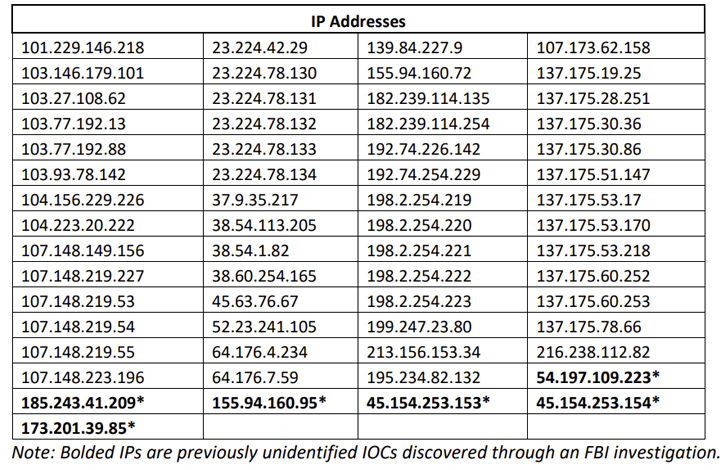

La agencia federal está recomendando a los clientes que aíslen y reemplacen de inmediato todos los dispositivos ESG afectados, además de escanear las redes en busca de tráfico saliente sospechoso.

Actualización:

Barracuda Networks compartió la siguiente declaración con The Hacker News:

«Barracuda mantiene su orientación constante para los clientes. Como medida de precaución y para apoyar nuestra estrategia de contención, recomendamos a los clientes afectados que reemplacen su dispositivo comprometido. Si un cliente ha recibido una notificación en la interfaz de usuario o ha sido contactado por un representante de soporte técnico de Barracuda, debe ponerse en contacto con support@barracuda[.]com para obtener un dispositivo ESG de reemplazo. Barracuda proporciona el producto de reemplazo a los clientes afectados sin costo alguno».

«Hemos notificado a los clientes afectados por este incidente. Si un dispositivo ESG muestra una notificación en la interfaz de usuario, el dispositivo ESG tenía indicadores de compromiso. Si no se muestra ninguna notificación, no tenemos motivos para creer que el dispositivo haya sido comprometido en este momento. Nuevamente, solo un subconjunto de dispositivos ESG se vio afectado por este incidente.»