Miles de sitios de Oracle NetSuites corren el riesgo de exponer la información de sus clientes

Miles de sitios de Oracle Netsuite están en riesgo de exponer la información de los clientes

Noticias de actualidad sobre hackers y delitos informáticos

Miles de sitios de Oracle Netsuite están en riesgo de exponer la información de los clientes

Hackers de Blind Eagle están explotando el spearPhishing para desplegar RAT en LatinoAmérica

Investiadores de ciberseguridad descubrieron un ataque de arranque TLS en clústeres de Azure Kubernetes

Los hackers están explotando una vulnerabilidad PHP para implementar de forma sigilosa la backdoor Msupedge

Investigadores detectaron vulnerabilidades en el servicio de Bot de Azure Health impulsado por IA

Detectan nuevas vulnerabilidades en las CPU THead denominadas GhostWrite, que exponen los dispositivos a ataques sin restricciones

CISA alerta sobre hackers que están explotando la función Legacy Cisco Smart Install

La vulnerabilidad 0.0.0.0 Day de hace 18 años afecta a todos los navegadores web de MacOS y Linux

Vulnerabilidades en Roundcube Webmail permiten a los hackers robar emails y contraseñas

Investigadores de ciberseguridad detectaron una nueva técnica de explotación del kernel de Linux llamada SLUBStick

DoJ y la FTC demandaron a TikTok por violar las leyes de privacidad de menores

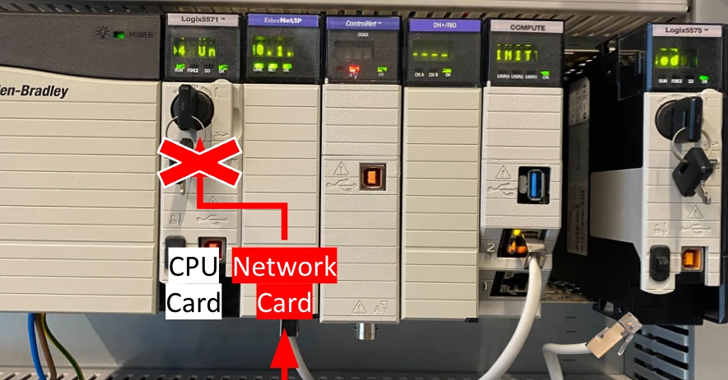

Vulnerabilidades críticas en dispositivos Rockwell Automation podrían permitir el acceso no autorizado