La botnet Ebury ha comprometido 400 mil servidores Linux en los últimos 14 años

Por más de 14 años la botnet Ebury ha comprometido más de 400,000 servidores Linux

Por más de 14 años la botnet Ebury ha comprometido más de 400,000 servidores Linux

Se estima que una red de malware llamada Ebury ha infiltrado unos 400,000 servidores Linux desde 2009, de los cuales más de 100,000 aún estaban comprometidos hacia finales de 2023.

Estos hallazgos provienen de la firma de ciberseguridad eslovaca ESET, que la describió como una de las campañas de malware más sofisticadas en el ámbito de los servidores, con el fin de obtener ganancias financieras.

«Los actores detrás de Ebury han estado llevando a cabo actividades de monetización […], como la propagación de spam, redirección del tráfico web y robo de credenciales», mencionó el investigador de seguridad Marc-Etienne M. Léveillé en un análisis exhaustivo.

«Los operadores también están involucrados en robos de criptomonedas mediante el uso de AitM y el robo de tarjetas de crédito mediante el espionaje del tráfico de red, comúnmente conocido como robo de datos del lado del servidor».

Ebury fue documentado por primera vez hace más de una década como parte de una campaña denominada Operación Windigo que tenía como objetivo los servidores Linux para instalar el malware, junto con otras puertas traseras y scripts como Cdorked y Calfbot para redirigir el tráfico web y enviar spam, respectivamente.

Posteriormente, en agosto de 2017, un ciudadano ruso llamado Maxim Senakh fue condenado a casi cuatro años de prisión en los Estados Unidos por su papel en el desarrollo y mantenimiento del malware de la botnet.

«Senakh y sus co-conspiradores utilizaron la botnet Ebury para generar y redirigir tráfico de Internet en apoyo de varios esquemas fraudulentos de clics y correos electrónicos no deseados, que generaron fraudulentamente millones de dólares en ingresos», declaró el Departamento de Justicia de EE. UU. en ese momento.

«Como parte de su declaración de culpabilidad, Senakh admitió que apoyó la empresa criminal creando cuentas con registradores de dominios que ayudaron a desarrollar la infraestructura de la botnet Ebury y se benefició personalmente del tráfico generado por la botnet Ebury».

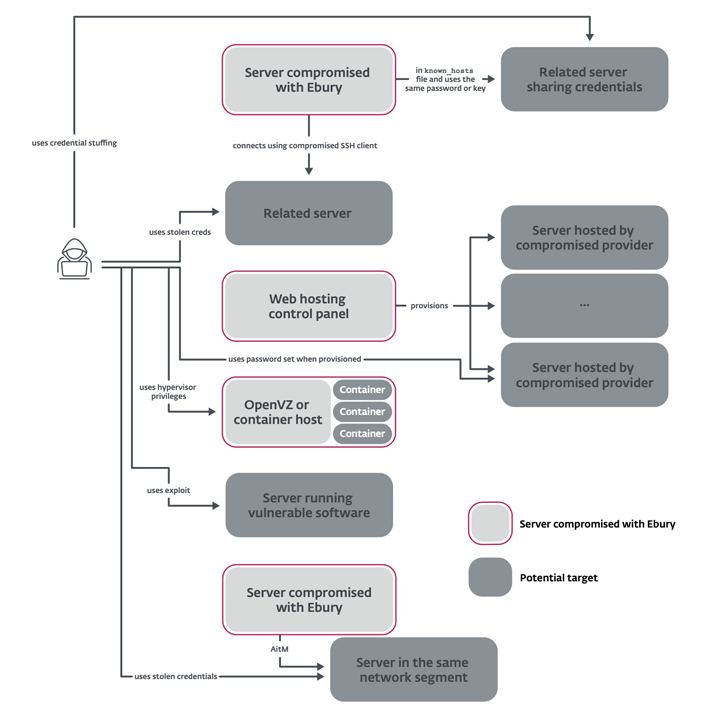

La investigación de ESET ha descubierto diversos métodos que los atacantes utilizan para distribuir Ebury, incluyendo técnicas como el robo de credenciales SSH, el relleno de credenciales, la infiltración de la infraestructura de los proveedores de alojamiento, la explotación de fallas en el Panel de Control Web (por ejemplo, CVE-2021-45467), y ataques de intermediario en el SSH (AitM).

También se ha observado que los actores de amenazas utilizan identidades falsas o robadas para ocultar sus acciones, además de comprometer la infraestructura utilizada por otros delincuentes con el malware para alcanzar sus objetivos y dificultar los esfuerzos de atribución.

«Un ejemplo es el compromiso de servidores responsables de recopilar datos de Vidar Stealer. Los actores de Ebury utilizaron las identidades robadas obtenidas a través de Vidar Stealer para alquilar infraestructura de servidor y en sus actividades, enviando a las fuerzas del orden en direcciones equivocadas», dijo ESET.

En otro caso, se dice que Ebury se utilizó para comprometer los sistemas de uno de los autores de la botnet Mirai y robar el código mucho antes de que se hiciera público.

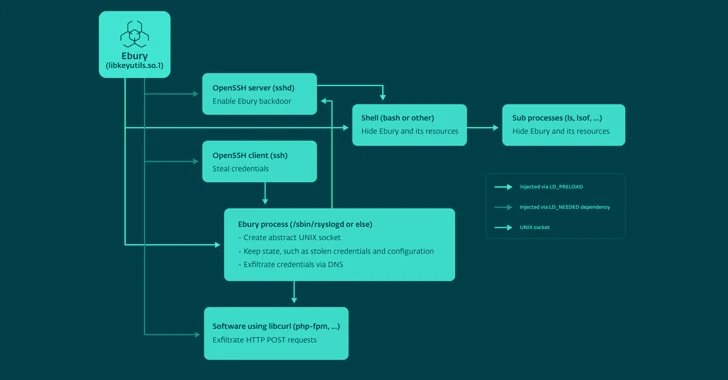

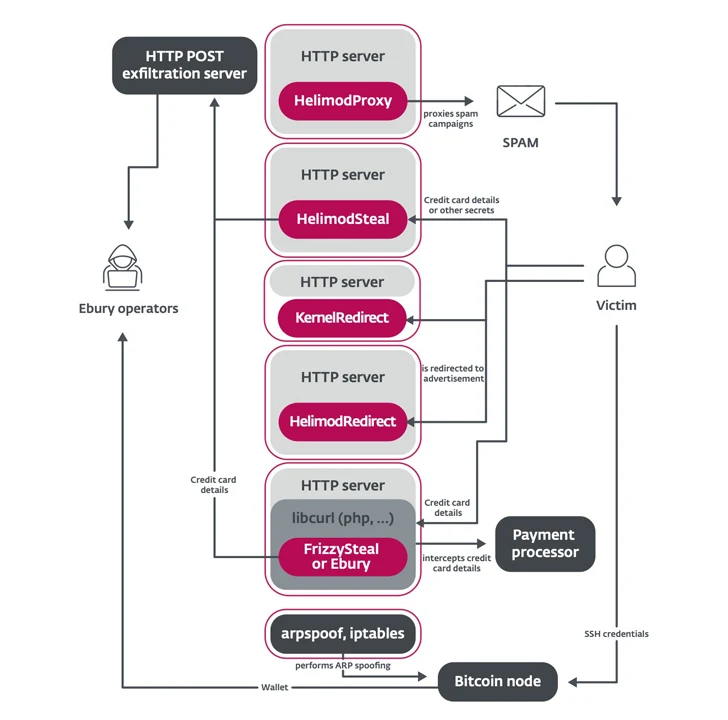

El malware actúa tanto como una puerta trasera dentro del daemon OpenSSH como un ladrón de credenciales, ofreciendo a los atacantes la capacidad de desplegar cargas útiles adicionales como HelimodSteal, HelimodRedirect y HelimodProxy, y expandir su presencia dentro de una red comprometida. La última versión de Ebury conocida hasta la fecha es la 1.8.2.

Los artefactos actualizados de Ebury introducen nuevas técnicas de ocultación, un algoritmo de generación de dominios (DGA), y una técnica para ocultar mejor su presencia al funcionar como un rootkit de usuario cuando se inyecta dentro de las sesiones SSH.

«Estas herramientas tienen el objetivo común de obtener ganancias, mediante varios métodos, de los servidores que comprometen. La monetización de los servidores va desde el robo de información de tarjetas de crédito y criptomonedas hasta la redirección de tráfico, el envío de spam y el robo de credenciales», dijo ESET.

HelimodSteal, HelimodRedirect y HelimodProxy son todos módulos del servidor HTTP Apache utilizados para interceptar solicitudes POST HTTP realizadas al servidor web, redirigir solicitudes HTTP a anuncios y actuar como proxy de tráfico para enviar spam. Otra herramienta nueva utilizada es un módulo del kernel llamado KernelRedirect que implementa un gancho Netfilter para modificar el tráfico HTTP y realizar redirecciones.

También se utilizan software para ocultar y permitir el tráfico malicioso a través del firewall, así como scripts Perl para llevar a cabo ataques AitM a gran escala dentro de los centros de datos de los proveedores de alojamiento para vulnerar objetivos valiosos y robar criptomonedas de carteras alojadas en esos servidores.

Se estima que hasta 200 servidores distribuidos en más de 75 redes en 34 países distintos han sido objeto de este tipo de ataques entre febrero de 2022 y mayo de 2023.

HelimodSteal también está programado para obtener datos de tarjetas de crédito que son proporcionados por una víctima a una tienda en línea, funcionando efectivamente como un recolector de datos del lado del servidor para extraer la información recibida por el servidor infectado.

En una secuencia alternativa de eventos, los detalles financieros pueden ser adquiridos a través de Ebury o FrizzySteal, una biblioteca compartida maliciosa que es inyectada en libcurl y puede extraer solicitudes realizadas por el servidor comprometido hacia servidores HTTP externos, como un procesador de pagos.

«Dado que ambos operan dentro del servidor web o la aplicación, la encriptación de extremo a extremo (HTTPS) no puede proteger contra esta amenaza», destacó ESET.

«El acceso a servidores utilizados para alojamiento compartido les otorga acceso a una gran cantidad de tráfico web no cifrado, el cual aprovechan para realizar redirecciones sigilosas o para capturar detalles enviados en formularios en línea».