Apple lanza actualización para corregir 2 vulnerabilidades 0-Day explotadas activamente

Apple lanza actualización de emergencia para corregir 2 vulnerabilidades ZeroDay que están siendo explotadas activamente

Apple lanza actualización de emergencia para corregir 2 vulnerabilidades ZeroDay que están siendo explotadas activamente

Investigadores creen que un malware ruso está detrás del ataque cibernético a Viasat

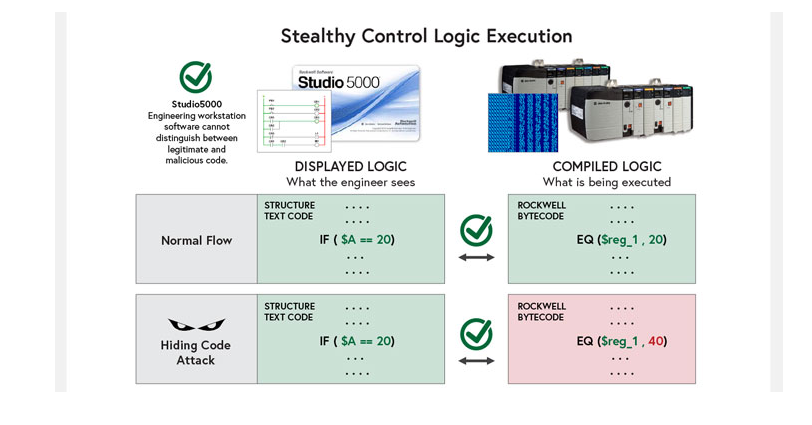

Vulnerabilidades críticas en los PLC de Rockwell pueden permitir a los hackers inyectar código malicioso

Un ataque a gran escala a la cadena de suministro distribuyó más de 800 paquetes NPM maliciosos

Investigadores de seguridad cibernética detallaron la máquina virtual utilizada por el malware Wslink para la ofuscación

El nuevo cargador de malware Verblecon implanta mineros de criptomonedas en las computadoras infectadas

Los hackers están secuestrando cadenas de respuesta de correo electrónico en servidores Exchange sin parches para propagar el malware IceID

Anonymous hackea el Banco Central de Rusia y publica 28 GB de información sensible

Investigadores de seguridad cibernética descubren campaña de malware que roba criptomonedas a usuarios de Android y iOS

La policía de Londres arrestó a 7 hackers de entre 16 y 21 años pertenecientes al grupo LAPSUS$

La Policía Cibernética informó que estaban utilizando los sistemas informáticos del Conalep de San Luis Potosí para minar criptomonedas

Vulnerabilidades descubiertas en el BIOS de Dell afectan a millones de dispositivos Alienware, Inspiron, Vostro y XPS