SolarWinds corrige 4 vulnerabilidades críticas de Serv-U 15.5 que permiten la ejecución remota de código

SolarWinds corrigió 4 vulnerabilidades críticas en ServU 15.5 que permiten a los atacantes la ejecución remota de código

SolarWinds corrigió 4 vulnerabilidades críticas en ServU 15.5 que permiten a los atacantes la ejecución remota de código

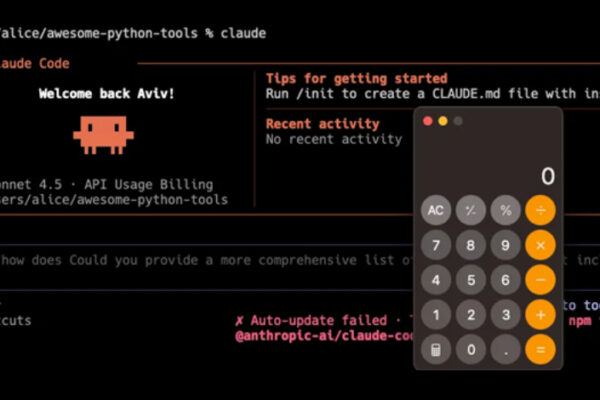

Vulnerabilidades críticas en el código de Claude permiten a los hackers la ejecución remota de código y la exfiltración de claves API

La campaña XMRig utiliza exploits BYOVD y bombas lógicas basadas en el tiempo

El malware PromptSpy para Android está aprovechando la IA de Gemini para automatizar la persistencia de aplicaciones recientes

Una vulnerabilidad ZeroDay en Dell RecoverPoint for Virtual Machines ha sido explotada desde 2024

Se ha detectado vulnerabilidades críticas en cuatro extensiones de VS Code con más de 125 millones de instalaciones

Los teléfonos VoIP Grandstream GXP1600 están expuestos a la ejecución remota de código autenticado

El spyware móvil ZeroDayRAT para iOS y Android está permitiendo el robo de datos y la vigilancia en tiempo real

Más de 60 proveedores de software lanzaron correcciones de seguridad este Patch Tuesday para sistemas operativos, plataformas en la nube y sistemas de red

Investigadores de ciberseguridad detectaron el primer complemento malicioso para Outlook que logró robar más de 4000 credenciales de Microsoft

OpenClaw integra el escaneo de VirusTotal para poder detectar habilidades maliciosas en ClawHub

Microsoft ha comenzado la eliminación gradual de NTLM mediante un plan de tres etapas para trasladar Windows a Kerberos