Microsoft anuncia el fin de soporte para Exchange 2016 y 2019; Esto es lo que deben hacer los equipos de TI

Microsoft dejará de dar soporte a Exchange 2016 y 2019, conoce lo que debes hacer en caso de contar con alguno de estos servicios

Microsoft dejará de dar soporte a Exchange 2016 y 2019, conoce lo que debes hacer en caso de contar con alguno de estos servicios

Los hackers están utilizando Eclipse Jarsigner para desplegar el malware XLoader a través de archivos ZIP

CISA agregó las vulnerabilidades de Palo Alto Networks y SonicWall a su lista de Vulnerabilidades Explotadas Conocidas

Instaladores de videojuegos troyanizados están desplegando un minero de criptomonedas en la campaña a gran escala StaryDobry

Hackers explotan la función de dispositivos vinculados de Signal para secuestrar cuentas por medio de códigos QR maliciosos

Una nueva variante de Snake Keylogger aprovecha las secuencias de comandos Autolt para evadir la detección

Nuevas vulnerabilidades en impresoras Xerox podrían permitir a los hackers obtener credenciales de Windows Active Directory

Una vulnerabilidad crítica de los routers Smart Session de Juniper, podría permitir a los hackers eludir la autenticación

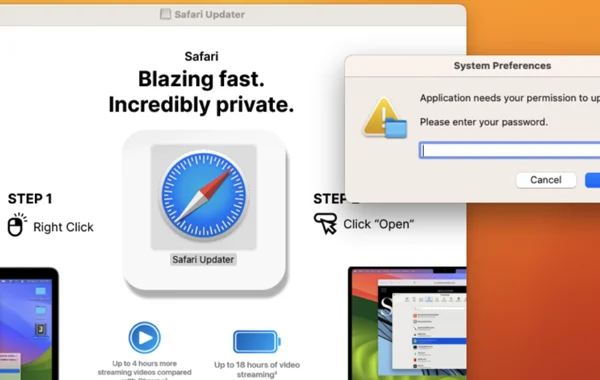

El nuevo malware FrigidStealer se dirige a usuarios de macOS por medio de actualizaciones falsas del navegador web Safari

Dos nuevas vulnerabilidades de OpenSSH permiten ataques MitM y DoS

El nuevo ataque whoAMI explota la confusión de nombres de AWS AMI para la ejecución remota de código

Una nueva función de Android bloquea a los estafadores para que los usuarios no descarguen apps durante las llamadas