Un malware para Linux previamente indocumentado con capacidades de puerta trasera, ha logrado permanecer bajo el rada durante aproximadamente 3 años, lo que permite a los piratas informáticos detrás de la operación recolectar y exfiltrar información confidencial de los sistemas infectados.

Nombrado RotaJakiro por investigadores de Qihoo 360 NETLAB, la backdoor apunta a máquinas Linux X64 y se llama así por el hecho de que «la familia usa cifrado rotativo y se comporta de forma deficiente para cuentas root/no root cuando se ejecuta».

Los hallazgos provienen de un análisis de una muestra de malware que fue detectada el 25 de marzo, aunque las primeras versiones parecen haber sido subidas a VirusTotal en mayo de 2018. Un total de cuatro muestras se han encontrado hasta la fecha en la base de datos, todos los cuales permanecen sin ser detectados por la mayoría de los motores anti malware. Hasta ahora, solo siete proveedores de seguridad señalan la última versión del malware como maliciosa.

«A nivel funciona, RotaJakiro primero determina si el usuario es root o no root en tiempo de ejecución, con diferentes políticas de ejecución para distintas cuentas, luego descifra los recursos sensibles relevantes usando AES & ROTATE para la subsiguiente persistencia, protección de procesos y uso de instancia única, y finalmente establece comunicación con C2 y espera la ejecución de los comandos emitidos por C2», dijeron los investigadores.

RotaJakiro está diseñado pensando en el sigilo, confiando en una combinación de algoritmos criptográficos para encriptar sus comunicaciones con un servidor de comando y control, además de tener soporte para 12 funciones que se encargan de recopilar metadatos del dispositivo, robando información sensible, realizar operaciones relacionadas con archivos y descargar y ejecutar complementos extraídos del servidor C2.

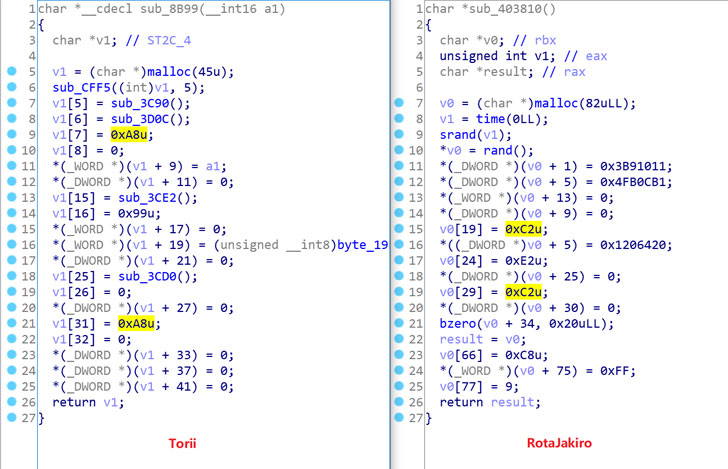

Pero sin evidencia que arroje luz sobre la naturaleza de los complementos, la verdadera intención detrás de la campaña de malware sigue sin estar clara. Curiosamente, algunos de los dominios C2 se registraron desde diciembre de 2015, y los investigadores también observaron superposiciones entre RotaJakiro y una botnet llamada Torii.

«Desde la perspectiva de la ingeniería inversa, RotaJakiro y Torii comparten estilos similares: el uso de algoritmos de cifrado para ocultar recursos sensibles, la implementación de un estilo de persistencia bastante anticuado, tráfico de red estructurado, etc. No sabemos exactamente la respuesta, pero parece que RotaJakiro y Torii tienen algunas conexiones», dijeron los investigadores.