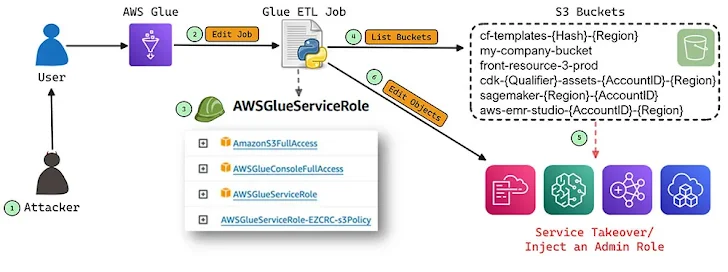

Investigadores en ciberseguridad han identificado configuraciones predeterminadas arriesgadas en roles de gestión de identidades y accesos (IAM) en Amazon Web Services (AWS), que podrían ser aprovechadas por atacantes para escalar privilegios, manipular otros servicios de AWS e incluso, en algunos casos, comprometer por completo cuentas de AWS.

“Estos roles, que a menudo se crean automáticamente o se recomiendan durante la configuración, otorgan permisos excesivos, como acceso total a S3. Estos roles predeterminados introducen silenciosamente rutas de ataque que permiten la escalada de privilegios, el acceso cruzado entre servicios e incluso la posible toma de control de cuentas”, explicaron los investigadores de Aqua, Yakir Kadkoda y Ofek Itach, en su análisis.

La empresa de seguridad en la nube señaló que detectó problemas de seguridad en los roles IAM por defecto creados por servicios como SageMaker, Glue, EMR y Lightsail. Un problema similar fue descubierto en el marco de código abierto Ray, el cual crea automáticamente un rol IAM por defecto (ray-autoscaler-v1) con la política AmazonS3FullAccess.

Lo preocupante de estos roles IAM es que, aunque están diseñados para tareas específicas, pueden ser explotados para ejecutar acciones administrativas y romper las barreras de aislamiento entre servicios. Esto permitiría a un atacante con acceso inicial desplazarse lateralmente entre diferentes servicios.

Estas amenazas van más allá de los ataques centrados en monopolizar buckets de S3, donde un atacante puede aprovechar nombres de buckets predecibles para crear buckets en regiones no utilizadas de AWS, obteniendo acceso cuando el cliente legítimo comienza a usar servicios como CloudFormation, Glue, EMR, SageMaker, ServiceCatalog y CodeStar.

“En este caso, un atacante que obtiene acceso a un rol de servicio por defecto con permisos AmazonS3FullAccess ni siquiera necesita adivinar los nombres de los buckets”, explicaron los investigadores.

“Pueden utilizar los privilegios existentes para buscar buckets dentro de la cuenta asociados a otros servicios usando patrones de nombres conocidos, modificar recursos como plantillas de CloudFormation, scripts de EMR y componentes de SageMaker, y desplazarse lateralmente entre servicios dentro de la misma cuenta de AWS”.

En otras palabras, un rol IAM con permisos AmazonS3FullAccess puede acceder y modificar cualquier bucket S3 dentro de una cuenta y alterar servicios vinculados, convirtiéndose en una herramienta poderosa para el movimiento lateral y la escalada de privilegios.

Entre los servicios identificados con estas políticas permisivas se encuentran:

- Amazon SageMaker AI, que al crear un dominio de SageMaker, genera un rol por defecto llamado

AmazonSageMaker-ExecutionRole-<Fecha&Hora>, el cual tiene una política personalizada similar a AmazonS3FullAccess. - AWS Glue, que crea el rol por defecto

AWSGlueServiceRolecon acceso total a S3. - Amazon EMR, que configura el rol

AmazonEMRStudio_RuntimeRole_<Tiempo-Época>también con la política AmazonS3FullAccess.

En un posible escenario de ataque, un actor malicioso podría subir un modelo de machine learning modificado a Hugging Face que, al importarse en SageMaker, ejecuta código arbitrario. Este código podría incluir una puerta trasera que robe credenciales IAM de Glue y tomar el control de otros servicios.

El atacante entonces escalaría sus privilegios en la cuenta, accediendo a buckets utilizados por CloudFormation e inyectando plantillas maliciosas para obtener aún más permisos.

Ante la revelación de estos hallazgos, AWS ha respondido ajustando la política AmazonS3FullAccess en los roles de servicio predeterminados.

“Los roles de servicio por defecto deben estar estrictamente limitados a los recursos y acciones necesarios. Las organizaciones deben auditar y actualizar proactivamente los roles existentes para reducir riesgos, en lugar de confiar en configuraciones predeterminadas”, señalaron los investigadores

Estos hallazgos coinciden con un informe de Varonis sobre una vulnerabilidad en una utilidad preinstalada en cargas de trabajo de Microsoft Azure AI y HPC, usada para montar almacenamiento Azure, que permite a usuarios sin privilegios escalar a nivel root en sistemas Linux.

“Se trata de un método clásico de escalada de privilegios que involucra un binario SUID incluido en la instalación de AZNFS-mount, una herramienta para montar puntos NFS de cuentas de almacenamiento de Azure”, explicó el investigador Tal Peleg.

“Por ejemplo, un usuario podría elevarse a root y usar esos privilegios para montar otros contenedores de almacenamiento de Azure, instalar malware o ransomware en la máquina y tratar de desplazarse lateralmente dentro de la red o entorno en la nube”.

La vulnerabilidad afecta a todas las versiones de la utilidad hasta la 2.0.10 y fue corregida en la versión 2.0.11, lanzada el 30 de enero de 2025.