El malware FireScam para Android se hace pasar por Telegram Premium para controlar dispositivos y robar datos

El malware FireScam para Android se hace pasar por Telegram premium para robar datos y controlar dispositivos

El malware FireScam para Android se hace pasar por Telegram premium para robar datos y controlar dispositivos

El equipo de Solana anunció que ya es resistente a los ataques cuánticos

El malware PLAYFULGHOST se entrega a través del Phishing y envenenamiento de SEO por medio de aplicaciones VPN troyanizadas

Investigadores de ciberseguridad descubren una nueva vulnerabilidad en Nuclei que permite la omisión de firmas y la ejecución de código

Conoce cómo se implementa un programa efectivo de Mantenimiento GMAO

Investigadores de ciberseguridad detallan un nuevo método de Jailbreak de IA que aumenta las tasas de éxito de los ataques en más del 60%

KuCoin introdujo nuevo sistema de pago con criptomonedas para usuarios de exchanges

Un paquete malicioso ofuscado NPM se disfraza de una herramienta Ethereum para desplegar el RAT Quasar

Se han corregido vulnerabilidades críticas en Microsoft Dynamics 365 y Power Apps Web API

Una nueva norma del DoJ impide las transferencias masivas de datos a países de interés con el fin de proteger la privacidad

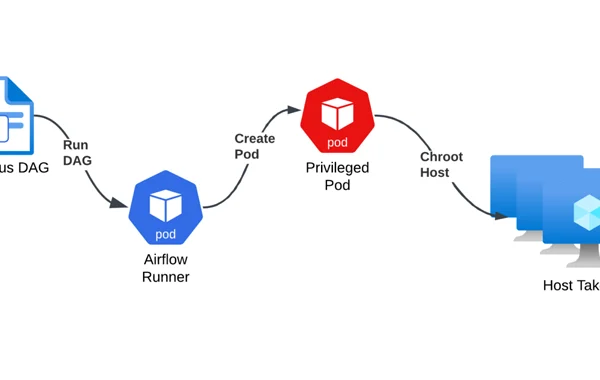

Una mala configuración de RBAC de Kubernetes en Azure Airflow podría exponer todo el clúster a ataques de hackers

Descarga la nueva versión 24.12 de DCManyTools, la herramienta ideal para técnicos informáticos, que ya está disponible en versión instalable y portable