Más de 17000 sitios de WordPress fueron comprometidos por Balada Injector en septiembre de 2023

Más de 17 mil sitios de WordPress fueron comprometidos por Balada Injector en septiembre de 2023

Más de 17 mil sitios de WordPress fueron comprometidos por Balada Injector en septiembre de 2023

Paquete NuGet malicioso se dirige a desarrolladores .NET con SeroXen RAT

Microsoft anunció que eliminará NLTM en favor de Kerberos para una mejor autenticación

Investigadores de ciberseguridad detallan las herramientas de ToddyCat

La campaña de hacking PEAPOD se dirige a mujeres líderes políticas

renueve su estrategia de contenido con AI Text Rewriters. Descubra cómo la IA puede mejorar la calidad de su contenido, mejorar la participación y optimizar su posición en el ranking SEO….

Conoce cómo las marcas pueden escuchar de verdad a sus clientes

Una vulnerabilidad ZeroDay de inicio rápido HTTP/2 está siendo explotada para lanzar ataques DDoS

El parche de seguridad para 2 vulnerabilidades críticas en la librería Curl llegará el 11 de octubre

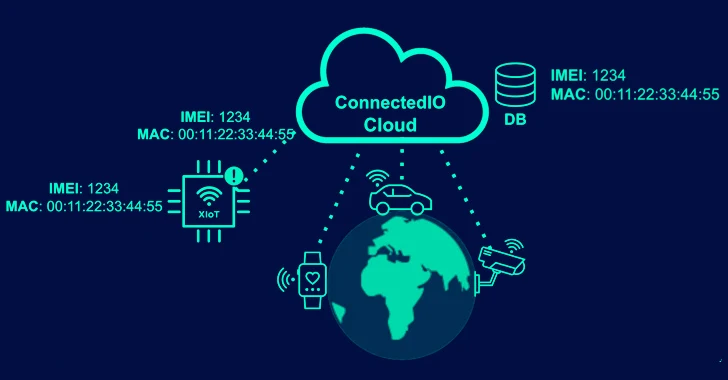

Vulnerabilidades graves en los routers 3G/4G de ConnectedIO causan preocupaciones por la seguridad de IoT

Microsoft da marcha atrás al conteo doble de fotos en álbumes en OneDrive

Filtran los niveles de suscripción Premium de X antes Twitter