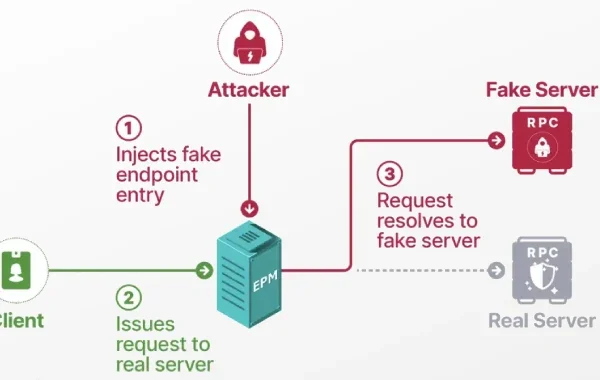

Storm-0501 está aprovechando el identificador Entra para eliminar información de Azure en ataques de nube híbrida

El grupo de hackers Storm-0501 está aprovechando un exploit para el ID Entra para eliminar información de Azure en ataques de nube híbrida